SSH arba Secure Shell protokolas naudojamas nuotoliniam prisijungimui prie įrenginio ir komandų vykdymui nuotoliniame kompiuteryje. Duomenys, perduodami naudojant SSH protokolą, yra šifruojami specialiais algoritmais, todėl SSH yra saugesnis nei Telnet. Iš esmės OpenSSH yra įrankis, įgyvendinantis šį protokolą.

Ką mes padengsime?

Šiame vadove išnagrinėsime įvairius OpenSSH serverio konfigūracijos failo aspektus. Pradėkime dabar.

OpenSSH konfigūracijos failai

Yra keletas pagrindinių failų, skirtų tiek OpenSSH klientui, tiek serveriui. Jame yra dviejų tipų konfigūracijos failai:

1. Failai, susiję su kliento puse: Vienas iš failų yra ssh_config. Tai visos sistemos konfigūracijos failas. Šis failas yra adresu /etc/ssh/ssh_config.

Kitas failas yra config, kuris yra konkretaus vartotojo konfigūracijos failas, esantis $HOME/.ssh/config.

SSH programa pagrindiniame kompiuteryje paima konfigūraciją iš šių failų arba per komandinės eilutės sąsają. Anksčiau minėtų failų atveju visos sistemos konfigūracijos failui, kuris yra ssh_config, suteikiamas prioritetas, palyginti su konkretaus vartotojo konfigūracijos failu.

2. sshd_config: Tai susiję su serverio puse. OpenSSH serveris nuskaito šį failą, kai jis paleidžiamas.

Tyrinėjant sshd Konfigūracijos failas

Sshd konfigūracijos faile yra daug direktyvų, kurias taip pat galima pritaikyti. Pažvelkime į numatytąjį šio failo išdėstymą:

$ katė / ir tt / ssh / sshd_config

# Tai yra visos sistemos sshd serverio konfigūracijos failas. Pamatyti

# sshd_config(5), jei norite gauti daugiau informacijos.

Uostas 222Klausymo adresas 0.0.0.0

Klausyti Adresas ::

Pagrindinio kompiuterio raktas / ir tt / ssh / ssh_host_key

ServerKeyBits 768

PrisijungimasGraceTime 600

KeyRegenerationInterval 3600

PermitRootLogin taip

IgnoruotiRhosts taip

Griežti režimai taip

X11Persiuntimas Nr

Leisti TcpPeradresavimą Nr

leisti TTY Nr

X11Ekrano poslinkis 10

PrintMotd taip

Išlaikyti gyvą taip

SyslogFacility AUTH

LogLevel INFORMACIJA

RhostsAuthentication Nr

RhostsRSAAautentifikavimo Nr

RSAA autentifikavimas taip

Slaptažodžio autentifikavimas taip

AllowEmptyPasswords Nr

CheckMail Nr

Bet kuri eilutė, prasidedanti „#“, laikoma komentaru. Panagrinėkime kai kuriuos pateiktus parametrus:

1. Uosto direktyva nurodo prievado numerį. Tai prievado numeris, kuriame sshd klausosi ryšių. Numatytoji šio prievado reikšmė yra 22, kuri yra standartinė. Tačiau mūsų atveju mes jį pakeitėme į 222.

Taip pat galime nurodyti daugiau nei vieną uosto direktyvą. Tokiu būdu galime naudoti kelis prievadus klausytis sshd jungčių.

2. ListenAddress yra IP adresas, skirtas klausytis. Numatytasis veiksmas yra klausytis visų su serveriu susietų IP adresų. Taip pat atkreipkite dėmesį, kad uosto direktyva turi pakeisti direktyvą ListenAddress.

3. Privataus RSA prieglobos rakto failo kelias nurodytas HostKey direktyvoje. Ankstesniu atveju kelias yra /etc/ssh/ssh_host_key .

4. PermitRootLogin direktyva leidžia sshd šakninį prisijungimą, kai jis nustatytas į yes. Tai turėtų būti nustatyta į ne, nebent failai hosts.allow ir hosts.deny naudojami sshd prieigai apriboti.

5. X11Forwarding direktyva leidžia X Window System persiuntimą, kai nustatyta į taip.

6. Kuris Syslog įrenginys sshd turėtų būti nurodyta naudojant SyslogFacility direktyvą. Laikykite numatytąją reikšmę tokią, kokia yra.

7. Syslog registravimo lygis nurodomas naudojant LogLevel direktyvą.

Keičiant sshd Uostas

Pagal numatytuosius nustatymus, sshd arba OpenSSH serverio demonas naudoja TCP protokolo 22 prievadą. Bandymo aplinkoje rekomenduojama pakeisti šį prievado numerį į kitą reikšmę. Tai užtikrina mus, kad serverio ryšys yra prieinamas visą laiką.

Be to, gera praktika yra patikrinti naujo sshd_config failo konfigūracijos sintaksę prieš naudojant jį, neatsižvelgiant į tai, kuriame prievade jis veikia. Norėdami patikrinti sintaksę, galime naudoti šią komandą:

$ sshd -t

Taip pat svarbu pažymėti, kad tik root vartotojas turėtų turėti galimybę skaityti ir rašyti šį failą. Tai reiškia, kad jei sshd_config konfigūracijos failas yra tinkamai apsaugotas, ankstesnei komandai vykdyti reikia root teisių.

Jei vykdant ankstesnę sintaksės tikrinimo komandą išvestis nerodoma, tai reiškia, kad failas yra gerai.

Numatytosios konfigūracijos failo ir prievado keitimas

Kai kuriais atvejais norime paleisti naują egzempliorių sshd kitame uoste. Taip gali būti dėl to, kad 22 prievadas jau naudojamas arba gali kilti tam tikrų rizikos sričių keičiant šį prievadą gamybos aplinkoje. Tokiose situacijose galime sukurti alternatyvų savo serverio konfigūracijos failą.

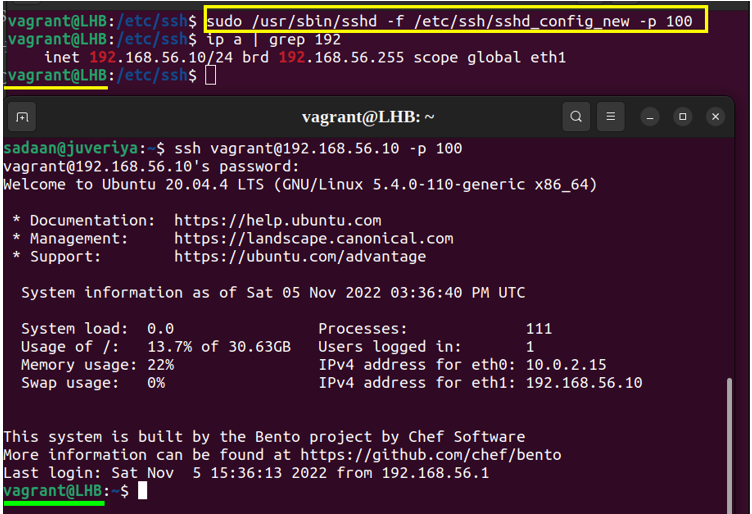

Sukurkime naują sshd_config failą kaip sshd_config_new. Šis failas gali būti naudojamas kai kuriems skirtingiems serverio parametrams. Dabar nurodykime, kad šis failas būtų laikomas nauju serverio konfigūracijos failu prie 100 prievado:

$ sudo / usr / sbin / sshd -f / ir tt / ssh / sshd_config_new -p 100

Sshd demonas dabar klausosi 100 prievado. Galime naudoti bet kurią prievado reikšmę, bet ne tą, kuri jau naudojama.

Dabar patikrinkime, ar mūsų naujasis prievadas veikia taip, kaip norima. Tam turime naudoti ssh kliento programą ir paleisti šią komandą:

$ / usr / šiukšliadėžė / ssh -p 100 < ip serverio >

Parinktis „-p“ nurodo 100 prievadą, kuris bus naudojamas nuotoliniame serveryje. Jei testuojame vietoje, serverio IP galime naudoti kaip vietinio prieglobos IP:

„OpenSSH“ konfigūracijos trikčių šalinimas

Kartais mūsų serveris neveikia taip, kaip norima. Tokiais atvejais galime naudoti „-d“ vėliavėlę, kad pašalintume „OpenSSH“ serverio konfigūraciją. Naudodamas vėliavėlę „-d“, serveris pereina į derinimo režimą ir tvarko tik vieną ryšį.

Išvestis, kuri sukuriama derinimo režimu, yra išsami. Norėdami padidinti derinimo lygį, galime naudoti daugiau „-d“ vėliavėlių. Paleiskite derinimo komandą savo serveryje naudodami naują konfigūracijos failą:

$ / usr / sbin / sshd -d -p 100 -f / ir tt / ssh / sshd_config_new

Ankstesnės komandos išvestis registruojama į stderr, o ne naudojant syslogd AUTH priemonę.

Išvada

OpenSSH demonas arba sshd yra svarbi daugelio administravimo infrastruktūrų dalis. Todėl norint, kad jis veiktų optimaliai, reikia žinių. Šiame straipsnyje mes sužinojome apie OpenSSH serverio konfigūracijos failą, pvz., sshd_config.