Gali būti sunku valdyti privilegijų, kurios suteikiamos kiekvienam „Kubernetes“ konteineryje esančiam „Pod“ ir konteineriui, laipsnį. Galime naudoti „Kubernetes SecurityContext“ galimybes, norėdami pridėti arba ištrinti „Linux“ galimybes iš „Pod“ ir „Container“, kad padidintume konteinerio saugumą. Šiame straipsnyje pagrindinis dėmesys skiriamas „securityContext“ naudojimui, norint įgyvendinti paprastą galimybių pridėjimo ir ištrynimo pavyzdį. Pavyzdyje pateikta yaml failo konfigūracija, skirta ištrinti visas galimybes ir pridėti tik vieną funkciją į konteinerį. Šiame straipsnyje proc ir capsh komandos naudojamos sudėtinio rodinio galimybėms parodyti.

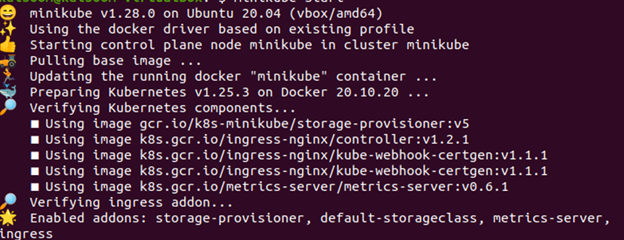

1 veiksmas: paleiskite „Minikube“ serverį

Pirmiausia paleiskite minikube serverį, kad galėtumėte paleisti programą ir naudoti kubectl instrukcijas. Galite įdiegti savo mazgus, blokus ir net grupes naudodami minikube serverį Kubernetes aplinkoje. Norint išlaikyti minikube aktyvų režimą, reikia naudoti šią komandą:

> paleisti minikube

Tai padarius, minikube serveris įjungiamas ir Kubernetes aplinka yra paruošta naudoti.

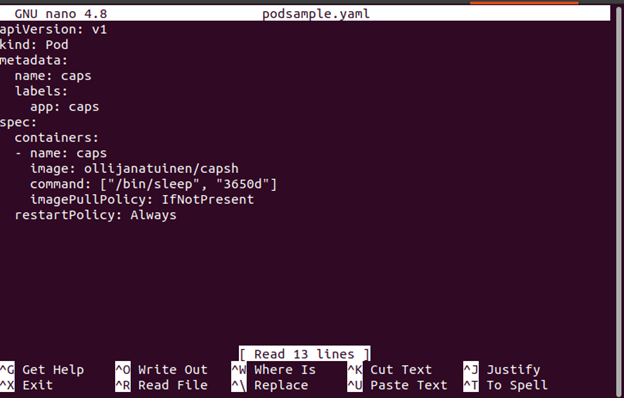

2 žingsnis: Sukurkite Kubernetes YAML failą

Antrame veiksme sukurkite YAML failą, kad įdiegtumėte podą.

Norėdami sukurti yaml failą naudodami nano, atlikite šiuos veiksmus:

- Eikite į katalogo kelią, kuriame norite sukurti failą arba modifikuoti esamą failą.

- Įveskite nano komandą ir failo pavadinimą.

Vykdykite šią nano komandą. Jis sukuria YAML konfigūracijos failą pavadinimu „nano podsample.yaml“.

> nano podsample.yamlPereikime prie kito žingsnio, kuris padės jums sužinoti, kaip sukonfigūruoti failą podsample.yaml.

3 veiksmas: Konfigūruokite YAML failą

Ankstesniame veiksme pridedame capsh įrankį, kad galėtume pamatyti savo konteinerio galimybes.

Atminkite, kad nė vienas iš šių parametrų nėra sukonfigūruotas šio sudėtinio rodinio sekcijai securityContext. Taigi jie visi nustatyti pagal numatytuosius sistemos nustatymus. Apsvarstykite faktą, kad šis konteineris veikia kaip numatytasis vartotojas, kuris pateikiamas Docker faile, iš kurio jis sukurtas, jei Kubernetes jam nėra apibrėžtas vartotojas. Daugeliui konteinerių šis numatytasis vartotojas yra šakninis vartotojas.

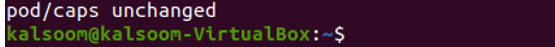

4 veiksmas: Sukurkite Pod

Šiame žingsnyje sukurkime podsample.yaml naudodami šią pridėtą komandą:

> kubectl taikyti -f podsample.yaml

5 veiksmas: Patikrinkite galimybes

Ankstesniame veiksme sukurtas ir paleistas podukas.

Dabar, kai jame yra apvalkalas, galime naudoti capsh, kad patikrintume jo galimybes naudodami šią komandą:

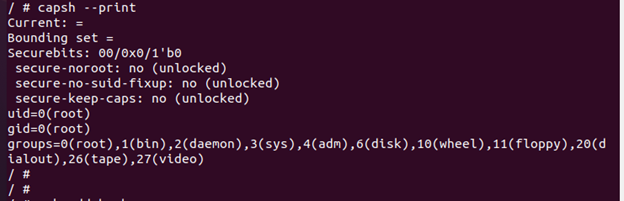

> $ kubectl vykdytojas - -stdin - -tty kepurės - - pelenaiNaudojant komandą capsh, galima pamatyti numatytuosius konteinerio pajėgumus, kurie išvardyti taip:

Iš pateiktos išvesties galime pastebėti, kad konteineris turi daug numatytųjų galimybių, kurios suteikiamos konteineriui vykdymo metu.

6 veiksmas: Nuleiskite Vienišas Galimybė Y „Kubernetes SecurityContext“.

Šiame žingsnyje atsisakome vienos talpyklos galimybės.

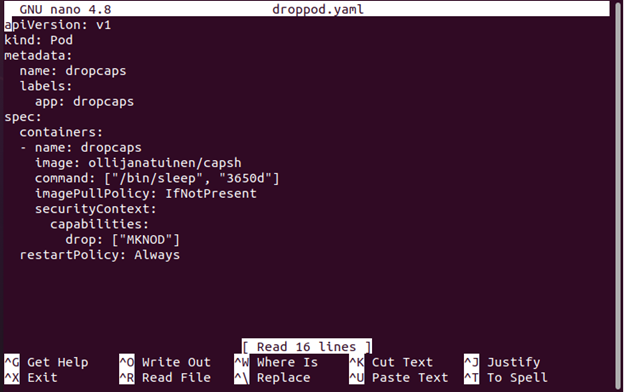

Sukonfigūruokime yaml failą naudodami šią komandą:

> nano dropod.yamlPo to pereikite prie failo droppod.yaml konfigūravimo naudodami šią nurodytą komandą:

> kubectl taikyti -f droppod.yaml

Žingsnis 7 : Sukonfigūruokite, kad pridėtumėte vieną galimybę YAML faile

Šiame žingsnyje atidarykite yaml failą (dropped.yaml), kuris buvo sukurtas atliekant 6 veiksmą. Tada nustatykite konteinerį taip, kad jis nebeturėtų prieigos prie CAP_MKNOD galimybės, o tai pašalina galimybę kurti naujus failų sistemos mazgus.

Sukonfigūruotas failas yra toks, kaip parodyta:

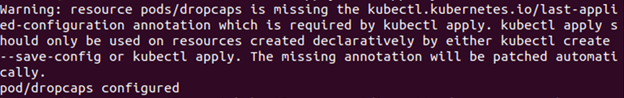

Žingsnis 8 : Patikrinkite galimybes

„Yaml“ failas sukonfigūruotas taip, kad būtų atsisakyta CAP_MKNOD galimybės.

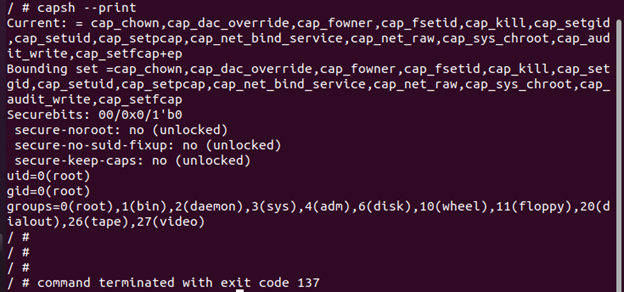

Šiame žingsnyje paleiskite ir paleiskite failą dropcaps.yaml, kad patikrintumėte konteinerio galimybes naudodami šią komandą:

> $ kubectl vykdytojas - -stdin - -tty lašinukai - - pelenaiPajėgumus galima patikrinti paleisdami dropcaps failą:

> # capsh - -print

Galime pastebėti, kad šis modulis sumažino CAP_MKNOD galimybę, palyginti su pirmuoju.

Žingsnis 9 : Atsisakykite visų „Kubernetes SecurityContext“ galimybių

Kadangi „Kubernetes“ gali atsisakyti vienos galimybės, ji taip pat gali atsisakyti visų galimybių per „securityContext“. Šiame žingsnyje atsisakykite visų konteinerio galimybių, nurodydami nurodytą komandą:

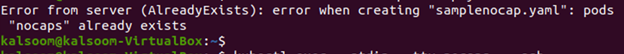

> nano samplenocap.yamlPo to sukonfigūruokite failą samplenocap.yaml naudodami šią komandą:

> kubectl sukurti -f samplenocap.yaml

Dabar pereikime prie kito veiksmo, kad atsisakytume visų saugumo konteksto nustatymų galimybių.

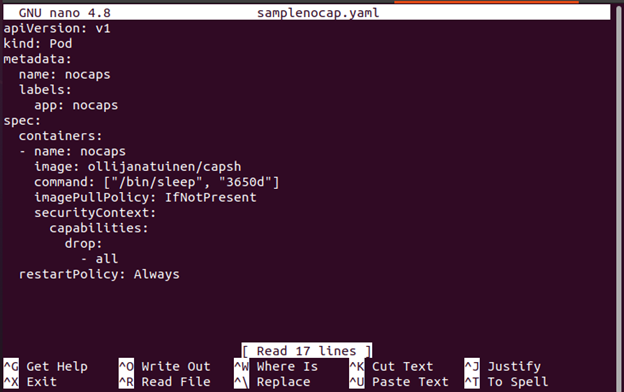

10 veiksmas: sukonfigūruokite visas YAML failo galimybes

Atlikdami šį veiksmą atidarykite yaml failą, kuris buvo sukurtas atliekant 9 veiksmą. Tada sukonfigūruokite konteineryje.securityContext ir atsisakykite visų sudėtinio rodinio galimybių.

Sukonfigūruotas failas yra toks, kaip parodyta:

Žingsnis vienuolika : Patikrinkite galimybes

Paleiskite nocaps in capsh, kad pamatytumėte informaciją apie galimybes. Šiame žingsnyje naudokite šią komandą ir parodykite visas konteinerio galimybes:

> kubectl vykdytojas - -stdin - -tty nocaps - - pelenaiTalpa gali būti patikrinta šioje iliustracijoje paleidus samplenocaps yaml failą capsh:

> # capsh - -print

Ankstesnė išvestis rodo, kad dabartinė = '' ir ribojimo rinkinys = '' dabar yra tušti. Pajėgumai sėkmingai atmesti.

1 žingsnis 2 : Įdiekite „Bash“.

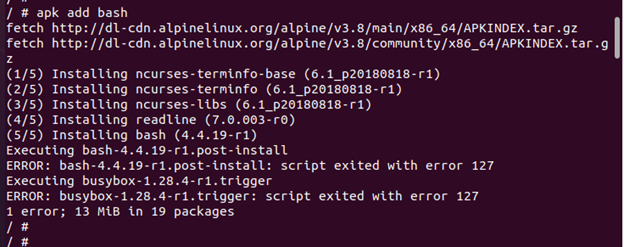

Šiame žingsnyje įdiekite „Bash“ per apk, nes kai kurios sistemos funkcijos neveiks, jei neturėsime jokių galimybių. Nors mūsų konteineris veikia kaip šakninis, nepavyksta įdiegti „Bash“ paketo.

> # apk pridėti bash

1 žingsnis 3 : Patikrinkite informaciją apie galimybes

Yra keletas būdų, kaip peržiūrėti mūsų konteinerio galimybes, pvz., naudojant komandas capsh ir proc. Šiame žingsnyje mes rodome konteinerio talpas naudodami komandą proc, o proc rodo talpas kaip taškinę schemą. Nors jis nėra taip įskaitomas, kaip gautas iš capsh, kiekvienas čia apibrėžtas bitas reiškia tam tikrą galimybę.

> # cd /proc/1/

Čia matome, kad šis konkretus konteineris neturi įgalintų galimybių; visos šios reikšmės lygios nuliui.

1 žingsnis 4 : Vienos galimybės pridėjimas prie „Kubernetes SecurityContext“.

Atlikdami ankstesnius veiksmus, atsisakėme vienos galimybės, kuri yra CAP_MKNOD, ir atsisakėme visų galimybių. Tačiau šiame žingsnyje galime grąžinti galimybes.

Vykdykite šią komandą, kad sukurtumėte yAML failą:

> nano sampleadd.yamlPo to sukonfigūruokite failą sampleadd.yaml.

> kubectl sukurti -f sampleadd.yaml

Dabar pabandykime failą sampleadd.yaml ir savo securityContext nustatymuose pridėkite vieną talpą.

1 žingsnis 5 : YAML faile sukonfigūruokite vieną funkciją

Dabar sukonfigūruokime failą, įtraukdami spec.container.securityContext galimybę į capabilities.add [MKNOD].

Galimybė rodoma YAML faile.

Žingsnis 16 : Patikrinkite galimybes

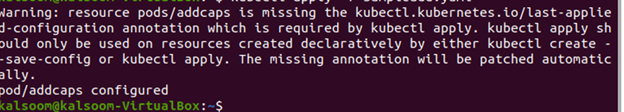

Šiame žingsnyje paleiskite addcaps, kad patikrintumėte galimybes naudodami šią komandą:

> kubectl vykdytojas - -stdin - -tty addcaps - - kaipPridėtą talpą galima pamatyti toliau pateiktoje išvestyje:

srovė = cap_mknod+ep

Apribojimo rinkinys = cap_mknod

> # capsh - -print

Išvada

Pirmiausia iš įdiegto pavyzdžio sužinojote apie numatytąsias sudėtinio rodinio galimybes, kurios priskiriamos vykdymo metu, rodomas su komanda capsh. Tada išmokote įdėti vieną funkciją į konteinerį, pavadintą CAP_MKNOD. Tada taip pat sužinojote, kaip atsisakyti visų konteinerio galimybių naudodami //drop: –all konfigūraciją. Tada mes panaudojome du būdus, kaip parodyti konteinerių galimybes – naudodami capsh ir proc komandas.