Galite susidurti su problema nustatydami „Kubernetes“ klasterį, kai žinote tik kaip naudoti „NodePort“, kad „Kubernetes“ paslauga būtų pasiekiama internetu. Naudojant „NodePort“ paslaugos tipą, bus priskiriamas didelis prievado numeris ir ugniasienės taisyklėje turite leisti prisijungti prie šių prievadų. Tai kenkia jūsų infrastruktūrai, ypač jei serveris pasiekiamas per atvirą internetą. Galite priskirti IP adresų bloką už klasterio ribų kaip klasterio administratorių, kuris gali perduoti srautą į ten esančias paslaugas. Būtent apie tai ir kalbėsime šiame straipsnyje: norėdami rasti visą svarbią informaciją, kaip sukonfigūruoti paslaugų išorinius IP adresus Kubernetes.

Kas yra išorinė IP paslauga?

Vienas iš paslaugų galinių taškų gaus srautą, kuris patenka į klasterį naudojant išorinį IP (kaip paskirties IP) ir paslaugos prievadą. Kubernetes nėra atsakinga už išorinio IP tvarkymą.

Šioje situacijoje labai svarbu įsitikinti, kuris IP naudojamas norint pasiekti „Kubernetes“ klasterį. Naudodami išorinį IP paslaugos tipą galime susieti paslaugą su IP adresu, kuris naudojamas pasiekti klasterį.

Tai, kad Kubernetes tinklas sąveikauja su Overlay tinklu, yra svarbus norint suprasti šią situaciją. Tai reiškia, kad pasieksite bet kurį iš mazgų (pagrindinį arba darbinį mazgą), galite pasiekti praktiškai kiekvieną klasterio mazgą.

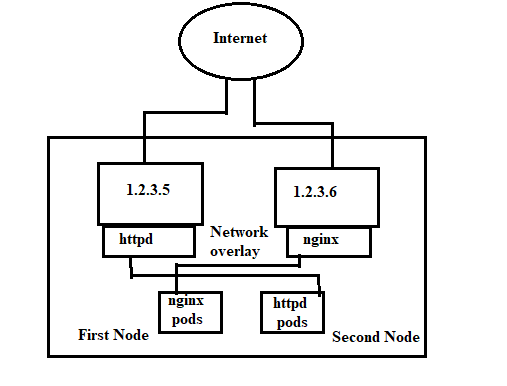

Tinklas rodomas taip:

Tiek 1, tiek 2 mazgai diagramoje turi vieną IP adresą. Tikrasis Pod yra 1 mazge, bet 1.2.3.6 IP adresas yra susietas su Nginx paslauga 1 mazge. 1 mazgo IP adresas, 1.2.3.4, yra susietas su httpd paslauga, o 2 mazgo tikrasis Pod yra ten.

Tai įmanoma dėl perdangos tinklo pagrindų. Kai aplenkiame 1.2.3.4 IP adresą, httpd paslauga turėtų atsakyti; kai mes curl 1.2.3.5, Nginx paslauga turėtų atsakyti.

Išorinio IP privalumai ir trūkumai

Čia yra išorinio IP pranašumai ir trūkumai:

Pravartu naudoti išorinį IP, nes:

-

- Jūsų IP visiškai kontroliuojate. Užuot naudoję debesų paslaugų teikėjo ASN, galite naudoti IP, kuris priklauso jūsų ASN.

Išorinio IP trūkumai yra šie:

-

- Paprasta sąranka, kurią atliksime dabar, NĖRA labai lengvai prieinama. Tai reiškia, kad jei mazgas sugenda, paslauga nebebus pasiekiama ir turėsite išspręsti problemą rankiniu būdu.

- Norint tvarkyti IP, reikia daug žmonių. Kadangi IP adresai jums nėra dinamiškai paskirstyti, turite tai padaryti rankiniu būdu.

Kas yra numatytasis atsisakymo / leidimo elgesys?

„ Numatytasis leidimas “ reiškia, kad pagal numatytuosius nustatymus leidžiamas visas srautas. Jei nėra specialiai leidžiama, bet koks srautas pagal numatytuosius nustatymus atmetamas naudojant terminą „ numatytasis atmetimas . išskyrus atvejus, kai nurodyta tinklo strategija.

-

- Visas srautas į bloką ir iš jo yra leidžiamas, jei tam podeliui netaikoma jokia tinklo politika.

- Jei galioja viena ar kelios tinklo strategijos, skirtos įvesties tipo grupei, leidžiamas tik tas įėjimo srautas, kurį aiškiai leidžia šios strategijos.

- Kai viena ar kelios tinklo strategijos taikomos išėjimo tipo grupei, leidžiamas tik tos politikos leidžiamas išėjimo srautas.

Numatytasis kitų galinių taškų tipų (VM, pagrindinio kompiuterio sąsajų) nustatymas yra blokuoti srautą. Leidžiamas tik srautas, kurį konkrečiai leidžia tinklo politika, net jei galutiniam taškui netaikoma jokia tinklo politika.

Geriausia praktika: numanoma numatytojo atsisakymo politika

Turite sukonfigūruoti numanomą numatytąją atmetimo strategiją, sukurtą jūsų Kubernetes podiams. Taip užtikrinama, kad nepageidaujamas srautas būtų automatiškai blokuojamas. Atminkite, kad numanomų numatytųjų atmetimų politika visada įsigalioja paskutinė; jei bet kuri kita politika leidžia srautą, draudimas netaikomas. Atsisakymas įgyvendinamas tik įvertinus visas kitas politikos kryptis.

Kaip sukurti numatytąją „Kubernetes Pods“ atsisakymo politiką?

Rekomenduojame naudoti visuotinę tinklo politiką, net jei kuriant numatytąją Kubernetes blokų atmetimo politiką galima naudoti bet kurią iš šių taisyklių. Visuotinė tinklo politika taikoma visiems darbo krūviams (VM ir konteineriams) visose vardų srityse ir pagrindiniuose kompiuteriuose. Pasaulinė tinklo politika skatina atsargų požiūrį į saugumą ginant išteklius.

-

- Įgalinkite numatytuosius nustatymus, kad uždraustumėte visuotinę tinklo politiką, be vardų

- Įgalinkite numatytuosius nustatymus, kad uždraustumėte tinklo politiką, vardų sritis

- Įgalinkite numatytuosius nustatymus, kad uždraustumėte Kubernetes politiką, vardų sritį

Kas yra IP blokas?

Taip pasirenkami tam tikri IP CIDR diapazonai, leidžiantys juos naudoti kaip įėjimo šaltinius arba išėjimo paskirties vietas. Atsižvelgiant į tai, kad Pod IP yra laikini ir nenuspėjami, tai turėtų būti išoriniai klasterio IP.

Naudojant klasterio įėjimo ir išėjimo metodus, paketų šaltinio arba paskirties IP dažnai reikia perrašyti. Priklausomai nuo naudojamo konkretaus tinklo papildinio (debesų paslaugų teikėjo, paslaugos įgyvendinimo ir kt.), elgsena gali pasikeisti.

Tai pasakytina apie įėjimą ir tai reiškia, kad kai kuriais atvejais turite filtruoti gaunamus paketus, pagrįstus tikruoju šaltinio IP. Kita vertus, „šaltinio IP“, kuriuo veikia „NetworkPolicy“, gali būti „LoadBalancer“ ar net „Pod“ mazgo IP ir pan.

Tai rodo, kad ryšiams tarp blokų ir paslaugų IP, kurie perrašomi į išorinius klasterio IP, gali būti taikomi „ipBlock“ pagrįsti išėjimo apribojimai.

Kokia yra numatytoji politika?

Pagal numatytuosius nustatymus visas įėjimo ir išėjimo srautas į vardų erdvėje esančius blokus ir iš jų yra leidžiamas, jei toje vardų erdvėje nėra valdiklių. Galite pakeisti numatytąjį vardų srities elgesį naudodami šiuos pavyzdžius.

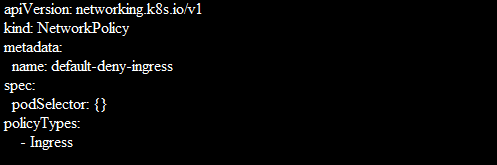

Numatytasis Atmesti visą įėjimo srautą

Kurdami tinklo politiką, kuri parenka visus blokus, bet neapima jokio įeinančio srauto į tuos blokus, galite sukurti „numatytąją“ įėjimo izoliavimo politiką, kuri skirta vardų erdvei.

Taip užtikrinama, kad visi blokai, neatsižvelgiant į tai, ar kokia nors kita „NetworkPolicy“ juos pasirenka, būtų izoliuoti, kad būtų galima patekti. Ši taisyklė netaikoma izoliacijai išėjus iš bet kurios grupės.

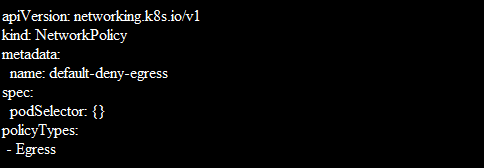

Numatytasis Uždrausti visą išėjimo srautą

Kai sukuriate „NetworkPolicy“, kuri pasirenka visus blokus, bet draudžia išėjimo srautą iš tų grupių, galite sukurti „numatytąją“ išėjimo izoliavimo politiką, kuri taip pat skirta vardų erdvei.

Išvada

Šiame vadove buvo kalbama apie DenyServiceExternalIP naudojimą. Taip pat sukūrėme diagramą, kad vartotojai suprastų, kad jis veikia. Taip pat pateikėme konfigūracijų pavyzdžius.