Kai jūsų svetainė yra sukurta ir veikia, yra pagrindiniai dalykai, kuriuos turite atlikti, kad užtikrintumėte saugumą, pasiekiamumą ir patikimumą. Pirmas dalykas yra sukonfigūruoti apkrovos balansavimo priemonę, o HAProxy pasirodė esąs patikimas pasirinkimas. HAProxy tvarko apkrovos balansavimą ir veikia kaip atvirkštinis tarpinis serveris. Net jei įdiegta HAProxy, vis tiek turite apsaugoti srautą šifruodami operacijas naudodami HTTPS. Galite greitai apsaugoti savo žiniatinklio serverį naudodami SSL/TLS šifravimą. Tokiu būdu duomenys tarp jūsų serverio ir kliento įrenginių yra perduodami saugiai ir užtikrinamas duomenų vientisumas. Skaitykite toliau, kad suprastumėte, kaip apsaugoti HAProxy naudojant SSL.

Kaip veikia SSL šifravimas?

Naudodami tokias parinktis kaip Let’s Encrypt, dabar galite gauti nemokamą SSL/TLS sertifikatą savo svetainės šifravimui. „Let’s Encrypt“ yra nemokama atviro sertifikato institucija, kuri suteikia nemokamus 90 dienų galiojančius SSL/TLS sertifikatus gyviems domenams. Naudojant šiuos sertifikatus, jūsų žiniatinklio srautas tarp serverio ir kliento siunčiamas kaip HTTPS. Tokiu būdu įsilaužėliai negali pasiklausyti srauto ir manipuliuoti bendrinamų duomenų vientisumu.

„Let’s Encrypt“ ne tik daro jį nemokamai, bet ir palaiko automatizavimą. Gautas SSL/TLS sertifikatas automatiškai atnaujinamas kas 90 dienų. Todėl galite turėti scenarijų, kuris paleidžia atnaujinimą ir atnaujina jūsų HAProxy kas 90 dienų. Be to, Let’s Encrypt sertifikatai yra suderinami su visomis naršyklėmis ir operacinėmis sistemomis, o tai užtikrina sklandų jų naudojimą siekiant apsaugoti jūsų HAProxy.

Žingsnis po žingsnio vadovas, kaip apsaugoti HAProxy naudojant SSL

Iki šiol mes suprantame, ką veikia SSL/TLS sertifikatas ir kodėl jis reikalingas jūsų svetainei. Be to, aptarėme, kaip galite jį įsigyti. Paskutinis veiksmas yra bendrinti HAProxy apsaugos su SSL veiksmus.

Prieš pradėdami įsitikinkite, kad turite gyvą ir galiojantį domeną, susietą su tiksliniu žiniatinklio serveriu, kurį naudojate su HAProxy. Kai tai bus paruošta, atlikite šiuos veiksmus:

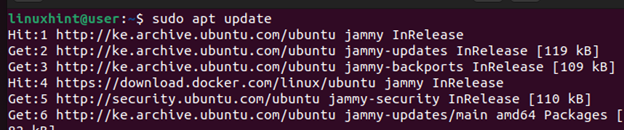

1 veiksmas: atnaujinkite saugyklą

Sistemos atnaujinimas užtikrina, kad gausite naujausią norimų įdiegti paketų šaltinį.

$ sudo tinkamas atnaujinimas

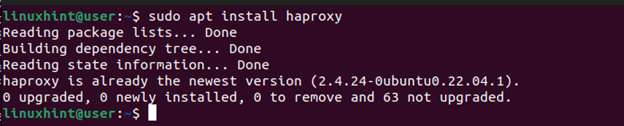

2 veiksmas: įdiekite HAProxy

Šiuo atveju turime įdiegti HAProxy, nes tai yra tai, ką norime apsaugoti naudodami SSL. Jei jūsų žiniatinklio serveryje veikia HAProxy, praleiskite šį veiksmą. Kitu atveju paleiskite šią komandą „install“, kad greitai įdiegtumėte HAProxy:

$ sudo apt diegti haproxy

Įdiegę, atlikite konfigūracijas, kurios idealiai tinka jūsų serverio poreikiams, pvz., apkrovos balansavimą.

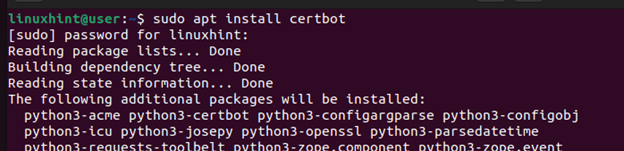

3 veiksmas: įdiekite „Certbot“.

Visi nemokami SSL sertifikatai, kuriuos išduoda Let’s Encrypt, yra teikiami per Certbot. Jums nereikia įdiegti Certbot, jei sertifikatas įsigytas kitur. Šiuo atveju naudojame Ubuntu 22.04, o „Certbot“ paketą galima gauti iš numatytosios saugyklos. Norėdami jį įdiegti, paleiskite šią komandą:

$ sudo apt diegti certbot

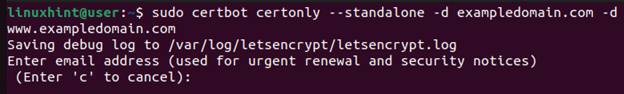

4 veiksmas: gaukite SSL sertifikatą

Įdiegę Certbot, galite gauti SSL sertifikatą iš Let's Encrypt. Naudokite šią sintaksę ir įsitikinkite, kad pakeisite „exampledomain.com“ galiojančiu domenu, kurį norite apsaugoti.

$ sudo certbot certonly -- savarankiškas -d exampledomain.com -d www.exampledomain.com

Kai paleisite komandą, pasirodys eilė raginimų. Peržiūrėkite kiekvieną raginimą ir atsakykite į juos pateikdami teisingą informaciją. Pavyzdžiui, turite pateikti el. pašto adresą, susietą su domenu. Kai atsakysite į raginimus ir jūsų domenas bus patvirtintas, SSL sertifikatas bus gautas ir išsaugotas jūsų serveryje.

5 veiksmas: sukurkite vieną PEM failą

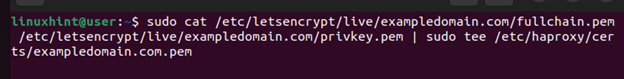

Norėdami naudoti sugeneruotą SSL sertifikatą su savo HAProxy, išsaugokite sertifikatą ir atitinkamą privatų raktą viename PEM faile. Todėl turime sujungti visą grandinės sertifikato failą su privataus rakto failu naudodami šią komandą:

$ sudo katė / ir tt / letsencrypt / gyventi / exampledomain.com / fullchain.pem / ir tt / letsencrypt / gyventi / exampledomain.com / privkey.pem | sudo tee / ir tt / haproxy / sertifikatai / exampledomain.com.pem

Įsitikinkite, kad prireikus pakeisite domeną.

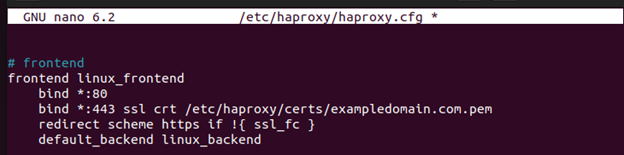

6 veiksmas: sukonfigūruokite HAProxy

Kai turėsite vieną PEM failą, turite sukonfigūruoti HAProxy, kad jis nurodytų failą, kad jį apsaugotumėte. Į HAProxy failą įtraukite prievadą, kurį norite susieti su HTTPS, ir pridėkite kelią į PEM failą naudodami SSL raktinį žodį.

Atidarykite failą naudodami teksto rengyklę.

$ sudo nano / ir tt / haproxy / haproxy.cfg

Tada redaguokite konfigūracijas, kad sąsaja būtų panaši į toliau pateiktą, nurodant, kurį prievadą apsaugoti ir kur gauti PEM failą.

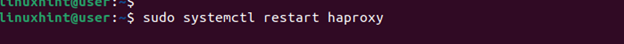

Galiausiai išsaugokite ir išeikite iš konfigūracijos failo. Galite iš naujo paleisti HAProxy ir jūsų srautas bus apsaugotas, kai jis perduodamas iš kliento į serverį. Visas HTTP srautas bus nukreiptas į HTTPS dėl peradresavimo schemos, kurią įtraukėme į konfigūracijos failą.

Štai kaip apsaugoti HAProxy naudojant SSL.

Išvada

SSL/TLS sertifikatas yra patogus būdas apsaugoti srautą naudojant HAProxy kaip apkrovos balansavimo priemonę. Galite gauti nemokamą SSL sertifikatą iš Let’s Encrypt naudodami Certbot įrankį ir sukonfigūruoti savo HAProxy naudoti jį nukreipiant srautą. Pateikėme išsamius veiksmus, kuriuos reikia atlikti, ir pateikėme pavyzdį, į kurį reikia atsižvelgti konfigūruojant tą patį savo žiniatinklio serveryje.